DISCLAIMER: Questa analisi non è stata realizzata con l’intento di promuovere attività illegali, diffamazione o qualsiasi tipo di perdita commerciale. Questa analisi è fatta esclusivamente a scopo educativo e dimostrativo, non sono/siamo responsabile/i di alcuna attività non etica svolta da qualsiasi individuo o gruppo. Procedendo oltre nella lettura di questa analisi si dichiara di essere l’unico responsabile di qualsiasi azione non etica compiuta in seguito e l’autore non ha nulla a che fare con essa.

In questa light analisi andremo a vedere quali sono, in modo semplicistico, gli step attuati da un threat actor in un attacco mirato a un server di backup Veeam, non con il fine di replicarlo, ma per conoscere le basi e difendersi. L’ambiente di analisi sarà equivalente a una small business.

Primo step: l’analisi del target

La prima azione compiuta da un attaccante è la raccolta delle informazioni sulla vostra azienda. Queste possono essere di varia natura e possono essere raccolte passivamente tramite i motori di ricerca, o attivamente interrogando direttamente il target con tecniche di scanning. La dicitura “passivamente” è importante: questo genere di ricerca e analisi non genera alcun alert nei log dei devices perimetrali del target. In sostanza, non sapete quando un threat actor sta raccogliendo informazioni sulla vostra azienda.

Può essere fatta tramite:

- Google Dorks (hack delle ricerche sfruttando il motore Google)

- Shodan (motore di ricerca per device vulnerabili accessibili da Internet, al momento in cui scrivo ci sono quasi 1500 risultati di ricerca con la voce “Veeam”. ATTENZIONE: ogni interazione non autorizzata con i devices elencati da Shodan è ILLEGALE e punibile per legge.)

- Linkedin (analizzando le offerte di lavoro o i dipendenti è possibile capire le tecnologie utilizzate)

- Scansione del perimetro aziendale e DNS queries (scansione attiva con hacking tools)

- Archive.org (analisi temporale di evoluzione di un sito)

- Underground forums.

Immagine: Shodan

Immagine: Shodan

Immagine: Ihavebeenpwned

Immagine: Ihavebeenpwned

Secondo step: contatto con il target

Dopo aver raccolto sufficiente materiale sul target si passa a una fase di contatto dove si prova a ottenere un accesso di qualsiasi tipo. Esso può derivare da:

- un’attività mirata di phishing, chiamata spear phishing, tramite social engineering anche su piattaforme extra lavorative

- la classica mail di spam costruita ad hoc, che con l’aiuto della IA è possibile portarla a livelli incredibili (avete mai provato a farvi scrivere una mail fittizia da ChatGPT? Ecco.)

per poi muoversi lateralmente o ancora più in profondità fino ad ottenere l’accesso a un PC.

Oppure se una delle VMs di servizio è pubblicata sull’Internet e magari non è nemmeno in linea con gli aggiornamenti, questa può diventare target di attacco sfruttando una CVE non ancora patchata. Sono sicuro che vi sembrerà impossibile, ma al momento in cui scrivo con la chiave di ricerca “RDP” o “3389” su Shodan i risultati sono quasi 7000.

O ancora, è possibile penetrare all’interno della rete tramite una vulnerabilità della gestione delle VPN del firewall stesso, cosa che in queste ultime settimane sta riscuotendo un gran numero di notizie sul web.

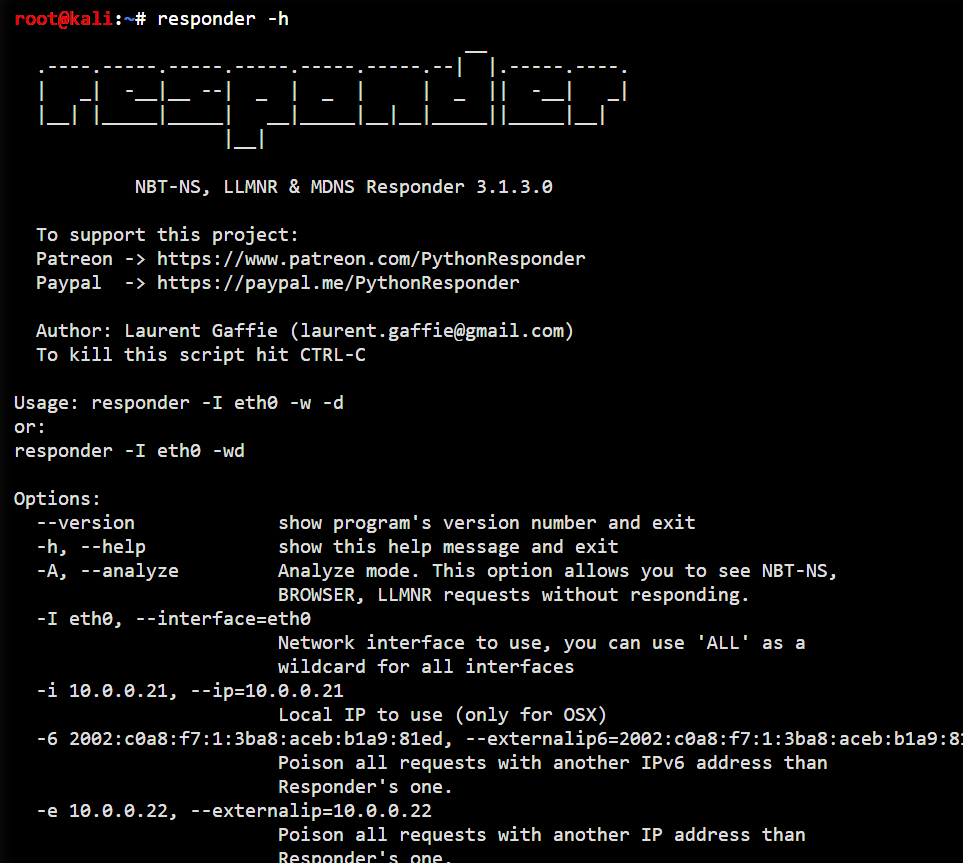

Immagine: Responder

Immagine: Responder

Quando sono dentro, su un PC o su una VM (nel nostro caso in analisi non il server di Veeam), grazie a un programma tipo Mimikatz è possibile ottenere qualsiasi attività svolta dall’utente collegatosi sopra.

È anche possibile unire tutte queste casistiche a formarne una più complessa: con l’accesso a una macchina interna si manda in esecuzione un Responder che riceverà gli hash NTLMv1/v2 o LMv2. Come? Inviando una mail di phishing con un link LAN interno errato e che punterà ad una risorsa inesistente o con una lettera nel nome errata. Esiste ovviamente anche una versione avanzata con una maggior portata di gestione degli hash.

E gli hash si decryptano, o con la forza bruta della GPU o con servizi di terze parti.

Terzo step: lateral moving e accesso al server

Supponiamo il backup server sia gestito dall’applicativo Veeam.

Il threat actor è dentro e con una scansione della rete, modifica agli switch dimenticati con default credentials, lateral moving e vlan hopping, trova il server Veeam. E poi, che succede?

Se è nello stesso dominio della produzione delle credenziali ottenute tramite Responder può fare privilege escalation e accedere come Administrator al server di Veeam.

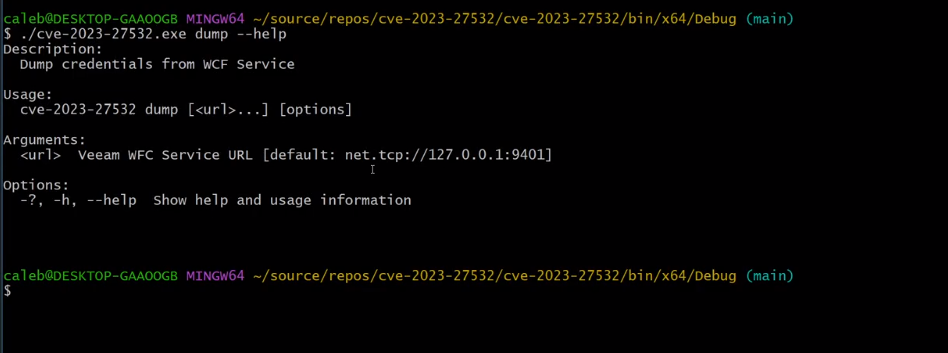

Se il Veeam Backup and Replication non è aggiornato all’ultima release e patch, può essere vulnerabile alla CVE-2023-27532 e l’attaccante è in grado di ottenere le credenziali cryptate dal database di configurazione.

Se l’OS è fuori supporto o non aggiornato, può essere vulnerabile a una CVE ad alto impatto e permettere l’accesso e successivamente il privilege escalation.

Immagine fornita su Huntress.com

Gli accorgimenti per difendersi da questi step sono molteplici, dal ridurre la propria esposizione aziendale sull’Internet a implementare soluzioni di sicurezza perimetrale e host di corrente generazione, alla Network Traffic Filtration e SMB signing e molto altro ancora. Fondamentale è ridurre il perimetro d’attacco prima di subire un data breach e Vulnerability Assessment/Penetration test sono soltanto una parte di quest’opera di sicurezza.

Cliccate QUI per contattarci e migliorare la vostra postura di cybersecurity.